Cyberschutz: Die Genossenschafts-Treuhand Bayern GmbH (GTB) unterstützt bei der Einführung des Informationssicherheits-Managementsystems CISIS12. Was bringt das?

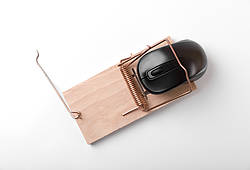

Sogenannte Phishing-Mails hat jeder schon einmal bekommen. Je dubioser der Inhalt, desto leichter lässt sich der Betrugsversuch erkennen. In der Regel werden solche Mails von den IT-Systemen erkannt und ausgefiltert, sodass kein Schaden entsteht. Was aber, wenn es die Angreifer schaffen, die IT-Systeme durch neue Muster zu überlisten oder durch sogenanntes Spear-Phishing einzelne Mitarbeiter direkt anzusprechen? Dann kommt es auf die einzelnen Kolleginnen und Kollegen an, den Angriff zu vereiteln.

Kurz erklärt: Phishing und Spear-Phishing

Der Begriff Phishing ist ein Kunstwort, zusammengesetzt aus den englischen Begriffen „Password“ und „Fishing“. Bildlich gesprochen „fischen“ die Kriminellen im Internet nach Passwörtern und anderen sensiblen Daten, wobei dieses einfache Bild das Phänomen „Phishing“ inzwischen nur noch unzureichend beschreibt. Häufig versenden die Täter mehr oder weniger gezielt gefälschte E-Mails mit täuschend echt aussehenden Inhalten. Die Empfänger werden zum Beispiel dazu aufgefordert, einen Link anzuklicken oder eine angehängte Datei zu öffnen. Kommen diese der Aufforderung nach, wird im Hintergrund unbemerkt eine Schadsoftware installiert, die entweder sensible Daten ausspioniert („Spyware“) oder die Daten auf den IT-Systemen des Unternehmens verschlüsselt („Ransomware“), um Lösegeld zu erpressen.

Anders als bei groß angelegten Phishing-Attacken, die Hunderten oder Tausenden Mail-Empfängern gelten, greifen die Hacker beim sogenannten Spear-Phishing (abgeleitet vom englischen Wort für Speer) ganz zielgerichtet einzelne Personen an, um die Trefferquote der Attacken zu erhöhen. Häufig werden diese Personen vorher ausspioniert, um die Inhalte der Spear-Phishing-Mail noch glaubwürdiger zu gestalten. In vielen Fällen wirken die Täuschungen so echt, dass die Opfer tatsächlich zum Beispiel sensible Informationen preisgeben oder ahnungslos Geld an die Täter überweisen.

Realitätsnahe Anti-Phishing-Kampagne der GTB

Damit die Mitarbeiterinnen und Mitarbeiter mögliche Phishing-Attacken erkennen, ist es unerlässlich, diese dafür zu sensibilisieren. Sie müssen die möglichen Angriffsmethoden und die Maschen der Angreifer kennen, um im Fall der Fälle richtig reagieren zu können. Es hat sich gezeigt, dass es nicht ausreicht, die Mitarbeiterinnen und Mitarbeiter mit Präsentationen und Web-basierten Trainings vorzubereiten. Im Rahmen einer simulierten Phishing-Attacke lässt sich der Ernstfall realitätsnah proben. Der Lerneffekt ist enorm.

Die Genossenschafts-Treuhand Bayern (GTB) hat mit einem Großteil der von ihr betreuten Banken und Unternehmen im Frühjahr 2021 eine realitätsnahe Anti-Phishing-Kampagne umgesetzt. Ziel war eine aussagekräftige Bewertung der bislang durchgeführten Sensibilisierungsmaßnahmen. Zudem sollte durch die praktische Anwendung des vorhandenen Wissens der Sensibilisierungsgrad der Mitarbeiter weiter gesteigert werden. Die Kampagne wurde zusammen mit dem vom Bundesministerium für Bildung und Forschung geförderten IT-Security-Spezialisten „IT-Seal GmbH“ durchgeführt. Für die teilnehmenden Banken und Unternehmen war die Sensibilisierungsmaßnahme nicht mit Mehrkosten verbunden, da sie mit dem GTB-Mandat zur Informationssicherheit bereits abgegolten war.

Bankenaufsicht nimmt Sensibilisierung der Mitarbeiter in die BAIT auf

Die Bundesanstalt für Finanzdienstleistungsaufsicht (BaFin) hat in der Neufassung der „Bankaufsichtlichen Anforderungen an die IT“ (BAIT) auf die Gefahrenlage reagiert und grundlegende Aussagen in das Regelwerk aufgenommen, wie Mitarbeiter zur Informationssicherheit zu schulen und zu sensibilisieren sind. In den BAIT werden die Banken dazu verpflichtet, die Sensibilisierung auch zu testen und dies nachzuweisen. Die BAIT-Novelle wurde am 16. August 2021 veröffentlicht. Zu den Inhalten siehe auch den Artikel „Neue Vorschriften für die IT-Sicherheit“ in der „Profil“-Ausgabe 02/2021.

Ein falscher Klick kann erheblichen Schaden verursachen

Die Mitarbeiter erhielten während der Kampagne über einen Zeitraum von vier Wochen individuelle, auf sie persönlich abgestimmte Phishing-Mails. Wurde der vermeintliche Angriff nicht erkannt und die betroffenen Kolleginnen und Kollegen klickten auf den in der E-Mail enthaltenen Link, wurden diese auf eine interaktive Erklärseite geleitet. Dort wurde ihnen dann am Beispiel der jeweiligen E-Mail detailliert aufgezeigt, wie sie die Nachricht als Phishing-Angriff hätten erkennen können.

Dieser als „teachable moment“ bezeichnete Lerneffekt ist besonders wirksam, da die Mitarbeiter die möglichen Folgen ihrer Unachtsamkeit unmittelbar vor Augen geführt bekommen. Bei einer echten Phishing-Mail wäre der Bank oder dem Unternehmen wahrscheinlich mit einem einzigen Klick erheblicher Schaden entstanden. Möglich sind dabei nicht nur finanzielle Schäden durch lahmgelegte IT-Infrastruktur und dadurch verursachte Produktionsstopps, sondern auch immaterielle Schäden etwa durch den Vertrauensverlust bei den Kunden, wenn zum Beispiel gestohlene Kundendaten an die Öffentlichkeit gelangen.

Ziel der Kampagne war ausschließlich das sichere Erkennen sowie der professionelle Umgang mit Phishing-Angriffen. Deshalb wurde den Teilnehmern Anonymität zugesichert und die Kampagne auch nicht personenbezogen ausgewertet. Den teilnehmenden Banken und Unternehmen wurde ein Abschlussbericht zur Verfügung gestellt. Auf Basis der Erkenntnisse können die Mitarbeiter mit konkreten Maßnahmen weiter sensibilisiert werden. Beispielsweise können Abteilungen mit direktem Kundenkontakt spezieller geschult werden.

Kurz erklärt: „teachable moment“

Als „teachable moment“ wird der Zeitpunkt bezeichnet, zu dem bestimmte Sachverhalte besonders leicht erlernt werden. Bei Phishing-Mails ist das unmittelbar der Zeitpunkt, nachdem der „Fehler“ begangen wurde, einen Link in der E-Mail anzuklicken.

Positive Rückmeldungen der Teilnehmer

An der Anti-Phishing-Kampagne nahmen über 100 Banken und Unternehmen mit insgesamt mehr als 11.000 Mitarbeiterinnen und Mitarbeitern teil. Die Rückmeldungen der Teilnehmer waren durchwegs positiv. Gelobt wurde insbesondere der konkrete Praxisbezug. Die Mitarbeiter empfanden die Kampagne als sehr lehrreich. Diese wurde zentral von der GTB organisiert. Die Abstimmung zwischen der GTB, dem Dienstleister IT-Seal, der genossenschaftlichen Rechenzentrale Fiducia & GAD sowie den teilnehmenden Banken und Unternehmen wurde in den Rückmeldungen als sehr positiv bewertet. Ebenso wurde zurückgespiegelt, dass so eine Kampagne alleine nur sehr schwer umzusetzen wäre.

Weitere Kampagne in Vorbereitung

Derzeit arbeitet die GTB daran, den Teilnehmenden ein Web-based-Training mit Bezug zur Anti-Phishing-Kampagne zur Verfügung zu stellen, um den Lerneffekt zu vertiefen. Ebenso ist derzeit die nächste große Anti-Phishing-Kampagne in Vorbereitung. Die GTB verfolgt das Ziel, dass die Mitarbeiter der von ihr betreuten Mandanten durch die Phishing-Simulation so weit sensibilisiert werden, dass damit auch die Vorgaben der BAIT erfüllt sind. Sie sollen realitätsnah geschult und notwendiger Nachholbedarf ermittelt werden. Außerdem lässt sich durch die Anti-Phishing-Kampagne zielgerichtet die Sicherheit des Unternehmens erhöhen.

Anti-Phishing-Kampagne auch für Dritte

Die GTB wird die Phishing-Simulationskampagne aufgrund der bisherigen sehr guten Erfahrungen in naher Zukunft auch Banken und Unternehmen anbieten, die im Bereich der Informationssicherheit nicht von ihr betreut werden. Für weitere Informationen und eine Voranmeldung können sich Interessenten per E-Mail an die GTB wenden: beauftragtenwesen_gtb(at)gv-bayern.de.

Peter Mühlbauer ist Spezialist für das Beauftragtenwesen im Datenschutz und in der Informationssicherheit sowie Spezialist für die IT-Prüfung beim Genossenschaftsverband Bayern.

Kontakt zur Genossenschafts-Treuhand Bayern GmbH

Die Genossenschafts-Treuhand Bayern GmbH (GTB) hat ihren Sitz in den Räumen des Genossenschaftsverband Bayern (GVB) in München, Türkenstr 22-24. Kontakt: gtb(at)gv-bayern.de oder 089 / 2868-3580.